Mempelajari dan memahami bidang teknologi komputer dan digital seperti Access Control List dinilai cukup penting bagi Anda semua. Di era globalisasi seperti saat ini, mempelajari dan menguasai teknologi komputer dan digital menjadi salah satu hal yang perlu Anda perhatikan dengan sebaik mungkin. Jika Anda tidak memperluas wawasan dan pengetahuan mengenai teknologi komputer dan digital, sudah pasti Anda akan tertinggal dari orang lain.

Tanpa adanya penguasaan yang mendalam tentang teknologi komputer dan digital, tentu Anda akan semakin kesulitan dalam mengembangkan karier Anda yang saat ini bergantung pada seberapa tinggi tingkat pemahaman dan penguasaan Anda mengenai teknologi komputer dan digital.

Daftar Isi

ToggleApa itu Access Control List atau ACL?

Dalam dunia digital dan komputer, Anda diketahui dapat memiliki akses tanpa batas dalam sebuah jaringan komputer. Kebebasan tersebut tentu bisa menjadi pedang bermata dua bagi Anda. Untuk itu kehadiran Daftar Kontrol Akses yang sering diibaratkan sebagai gerbang masuk menuju ke dunia digital dianggap sangat penting dalam sebuah jaringan komputer.

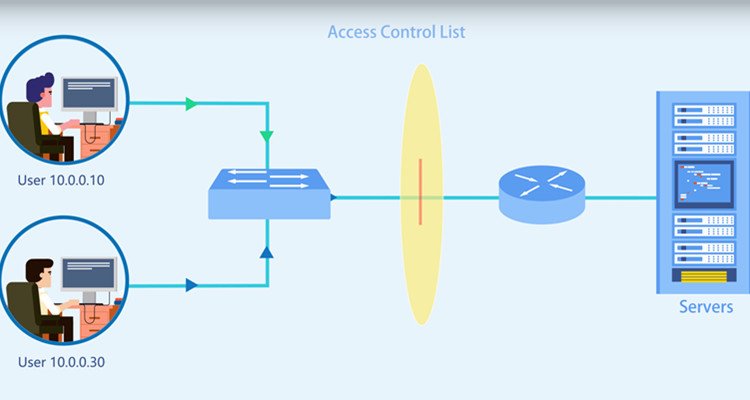

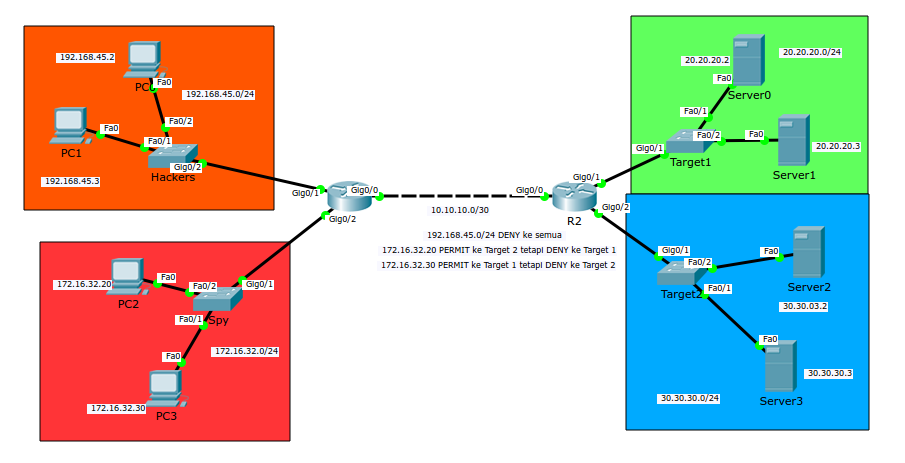

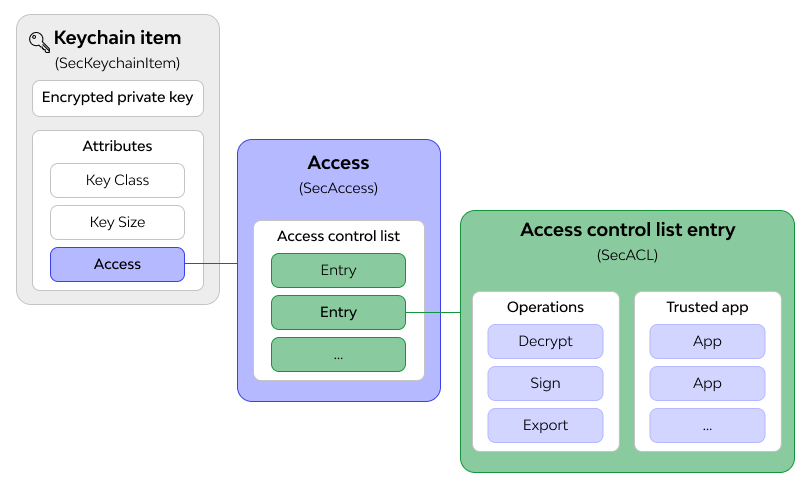

Sebenarnya, apa itu access control list? sering kali disebut dengan nama Access Control List ini merupakan salah satu metode yang digunakan untuk mengatur dan mengelola ke dalam sebuah jaringan komputer maupun berbagai informasi berupa file, berkas atau data pada server atau jaringan tersebut.

Adanya metode Daftar Kontrol Akses ini memungkinkan administrator maupun pengguna untuk membatasi dan memilih siapa saja yang mendapatkan akses ke dalam jaringan maupun berkas yang tersedia dan tersimpan dalam jaringan komputer tersebut. Secara tidak langsung, berkat adanya Access Control List atau ACL, pengguna atau administrator dapat mencegah potensi terjadinya kejahatan siber dengan prosedur keamanan yang ditawarkan melalui access control list.

Perlu diketahui bahwa semakin berkembangnya teknologi, tentu keamanan data yang tersimpan dalam jaringan yang Anda miliki juga semakin rentan terkena serangan atau kejahatan siber yang kerap terjadi di dunia digital. Pada intinya, metode access control membantu meningkatkan keamanan data dan berkas yang Anda miliki dalam jaringan tersebut serta menjauhkan Anda dari serangan siber.

Bagaimana Cara Kerja dari Access Control?

Seperti yang sudah sedikit disinggung sebelumnya, Access control list diibaratkan sebagai satpam atau penjaga keamanan dalam sebuah jaringan. Namun, sebenarnya bagaimana cara kerja dari Daftar Kontrol Akses sehingga bisa memberikan keamanan yang sedemikian rupa dalam sebuah jaringan. Ikuti dan pelajari mengenai cara kerja dari access control list dalam ulasan lengkapnya di bawah ini.

1. Perangkat melakukan permintaan akses ke dalam jaringan atau data

Step pertama yang harus dilalui dalam cara kerja Daftar Kontrol Akses adalah permintaan akses yang diajukan oleh sebuah perangkat yang mencoba untuk mendapatkan akses masuk ke dalam resources atau sumber daya dalam jaringan. Resources atau sumber daya ini dapat berupa jaringan, file maupun folder.

2. Melakukan pemeriksaan perangkat yang diizinkan dalam list

Setelah permintaan akses yang diminta oleh perangkat diterima oleh ACL, maka langkah selanjutnya yang dilakukan oleh Access Control List adalah melakukan pemeriksaan secara menyeluruh, terutama memeriksa izin melalui daftar yang sebelumnya telah ditentukan. Umumnya daftar tersebut berisi tentang perangkat apa saja yang diizinkan. Selain itu, jenis akses yang dimiliki oleh setiap perangkat juga biasanya berbeda-beda sesuai dengan yang terdapat dalam daftar yang telah ditentukan.

3. Proses verifikasi akses

Berikutnya, Daftar Kontrol Akses akan mulai memasuki tahap atau step yang selanjutnya. Tahapan ini berupa proses verifikasi akses di mana Daftar Kontrol Akses akan melakukan pencocokan izin yang dimiliki perangkat dengan informasi yang terdapat dalam daftar. Verifikasi akses biasanya dilihat berdasarkan identitas atau username yang digunakan oleh perangkat, IP Address atau alamat IP hingga beberapa syarat lainnya.

4. Persetujuan dan pemberian hak akses

Apabila perangkat yang mengajukan izin akses terbukti telah lolos verifikasi, maka perangkat tersebut akan memasuki tahapan selanjutnya yaitu persetujuan dan pemberian hak akses. Dengan kata lain, jika perangkat atau pengguna sesuai dan cocok dengan daftar izin, tak berselang lama izin hak akses akan diberikan oleh ACL. Namun jika tidak ditemukan kecocokan pada daftar, maka akses akan langsung ditolak.

5. Mencatat aktivitas akses yang dilakukan oleh perangkat terkait

Meskipun bukan salah satu tahapan yang sering ditemukan, beberapa Access Control List juga mencatat segala aktivitas akses yang dilakukan oleh pengguna atau perangkat di dalam jaringan tersebut. Adapun aktivitas-aktivitas yang tercatat biasanya meliputi nama perangkat atau pengguna yang meminta akses, jenis akses yang diminta perangkat tersebut dan berbagai aktivitas akses lainnya yang dilakukan oleh perangkat atau pengguna dalam jaringan.

Keuntungan Menggunakan Access Control list

Sebagai salah satu metode yang mengatur akses dalam jaringan komputer, sudah barang tentu jika Daftar Kontrol Akses memiliki banyak keuntungan positif jika Anda menggunakannya secara langsung. Berikut ini beberapa keuntungan yang bisa Anda dapatkan dengan menggunakan Access Control List.

1. Jaminan peningkatan keamanan dalam jaringan

Seperti yang diketahui, berkembangnya dunia komputer dan digital tentu membuat risiko keamanan dalam jaringan menjadi semakin tinggi dan besar. Untuk itu dengan menggunakan Access Control List, Anda bisa mendapatkan salah satu keuntungan penting yaitu jaminan peningkatan keamanan dalam jaringan komputer.

2. Mencegah tindak kriminal dan kejahatan siber

Teknologi yang berkembang dengan pesat juga membuat potensi dan risiko kriminal dan kejahatan siber juga semakin tinggi. Kehadiran Daftar Kontrol Akses sedikit banyak membantu Anda mencegah dan menghindarkan diri dari segala macam dan bentuk tindak kriminal dan kejahatan siber seperti pencurian data pribadi dan lain sebagainya yang tentunya bisa menyebabkan kerugian bagi Anda.

Baca Juga: 5 Ancaman Hacker di Sektor Pendidikan: Jenis dan Antisipasinya

3. Mudah untuk diubah dan dimodifikasi

Seiring berjalannya waktu, bukan tidak mungkin daftar perangkat atau pengguna yang memiliki akses dalam jaringan akan berubah-ubah. Keuntungan lainnya jika Anda menggunakan Daftar Kontrol Akses adalah kemudahan dalam mengubah dan memodifikasi daftar yang ada secara praktis. Jadi, Anda bisa mengatur dan mengelola daftar izin akses yang ada sesuai dengan preferensi dan keinginan Anda.

Bisa dikatakan bahwa pemahaman dan penguasaan dalam bidang teknologi digital dan komputer terbukti sangat penting dan tingkat kebutuhannya semakin tinggi setiap waktunya. Anda bisa dengan mudah mempelajari berbagai materi yang berkaitan tentang teknologi digital dan komputer layaknya Access Control List dan berbagai topik teknologi digital dan komputer dengan cara mengikuti kursus jaringan di CourseNet.