Ancaman siber semakin canggih dan seringkali sulit dideteksi. Serangan ransomware, pencurian data, dan pelanggaran privasi menjadi berita utama hampir setiap hari. Untuk menghadapi tantangan ini, organisasi perlu mengadopsi pendekatan keamanan yang lebih proaktif dan komprehensif.

Salah satu pendekatan yang menjanjikan adalah Zero Trust Security, sebuah model keamanan yang mengutamakan verifikasi yang ketat terhadap setiap akses ke sumber daya jaringan. Artikel berikut ini akan membahas lebih lanjut tentang zero trust.

Definisi Apa Itu Zero Trust

Zero Trust adalah sebuah strategi keamanan yang modern dan bisa beradaptasi dengan cepat dengan lingkungan IT yang semakin kompleks. Ini berbeda dengan model keamanan tradisional yang mengasumsikan bahwa semua perangkat di dalam jaringan sudah aman.

Zero Trust menghadirkan solusi zero trust security yang berprinsip bahwa tidak ada yang dapat dipercaya secara otomatis, baik itu pengguna, perangkat, atau bahkan jaringan itu sendiri.

Konsep Zero Trust ini didasarkan pada pemahaman bahwa lingkungan bisnis saat ini terdapat dua zona: zona yang aman dan zona yang berbahaya dan penuh dengan ancaman.

Zero Trust menghilangkan konsep “trust” atau kepercayaan ini dengan selalu melakukan autentikasi dan otorisasi yang ketat terhadap setiap akses, terlepas dari lokasi perangkat atau pengguna.

Baca juga: 13 Jenis-Jenis Keamanan Jaringan Komputer

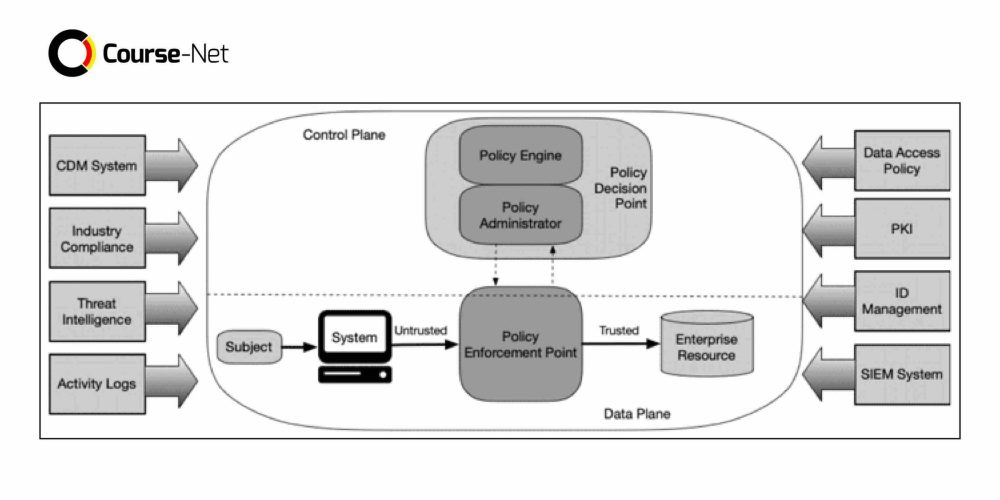

Cara Kerja Zero Trust Security

Zero Trust Security bekerja dengan prinsip “tidak percaya siapa pun secara default”. Setiap kali ada permintaan akses ke sumber daya atau data perusahaan, baik dari dalam maupun luar jaringan, Zero Trust akan selalu melakukan verifikasi identitas dan otorisasi yang ketat.

Berbeda dengan perimeter keamanan tradisional yang mengandalkan firewall untuk membatasi akses berdasarkan lokasi, Zero Trust tidak memiliki “perimeter” yang tetap.

Setiap permintaan akses, terlepas dari lokasi-nya, akan diperlakukan sebagai potensi ancaman. Implementasi zero trust ini memungkinkan organisasi untuk meningkatkan keamanan siber dengan cara yang lebih mendalam.

Berikut adalah langkah-langkah umum dalam cara kerja Zero Trust Security:

- Verifikasi Identitas: Setiap subjek (pengguna, perangkat, aplikasi) yang ingin mengakses sumber daya harus terlebih dahulu melalui proses autentikasi yang ketat. Ini bisa melibatkan penggunaan berbagai faktor autentikasi, seperti password, token keamanan, biometrik, atau sertifikat digital.

- Otorisasi Berbasis Aturan: Setelah identitas terverifikasi, sistem akan mengevaluasi izin akses yang dimiliki oleh subjek tersebut berdasarkan kebijakan keamanan zero trust. Kebijakan ini akan menentukan tindakan apa yang dapat dilakukan oleh subjek terhadap sumber daya yang spesifik.

- Kontinuitas Verifikasi: Zero Trust tidak hanya melakukan verifikasi pada awal sesi, tetapi juga secara terus-menerus memantau aktivitas pengguna dan perangkat. Jika ada perilaku yang mencurigakan atau penyimpangan dari kebijakan keamanan, akses dapat segera dicabut.

- Enkripsi Data: Semua data yang ditransmisikan dan disimpan di enkripsi untuk melindungi kerahasiaan informasi. Enkripsi ini membantu mencegah akses tidak sah dan melindungi data perusahaan dari serangan siber.

- Mikro-segmenisasi: Jaringan dibagi menjadi segmen-segmen kecil yang terisolasi untuk membatasi dampak potensial dari serangan. Setiap segmen hanya dapat diakses oleh subjek yang memiliki izin yang sesuai.

Akses Jaringan Tanpa Kepercayaan ZTNA (Zero Trust Network Access)

ZTNA (Zero Trust Network Access) adalah komponen kunci dalam model keamanan zero trust. Jika model zero trust adalah filosofi dasar, maka ZTNA adalah implementasi praktisnya dalam mengelola akses jaringan.

ZTNA memastikan bahwa setiap akses ke sumber daya jaringan, tidak peduli dari mana asal permintaan, harus melalui verifikasi yang ketat sebelum diberikan izin. Bagaimana ZTNA Bekerja?

- Verifikasi Identitas yang Kontinu: Tidak seperti VPN tradisional yang memberikan akses sekali setelah autentikasi awal, ZTNA melakukan verifikasi identitas secara kontinu. Setiap kali pengguna atau perangkat ingin mengakses suatu aplikasi atau data, identitasnya akan diperiksa kembali. Ini memastikan bahwa akses hanya diberikan kepada pengguna yang masih memiliki otorisasi.

- Otorisasi Berbasis Aturan: ZTNA menggunakan kebijakan keamanan yang sangat granular untuk menentukan siapa yang dapat mengakses apa dan dari mana. Kebijakan ini mempertimbangkan berbagai faktor, seperti identitas pengguna, lokasi, perangkat yang digunakan, dan waktu akses.

- Enkripsi Data: Seluruh lalu lintas jaringan yang melalui ZTNA di enkripsi untuk melindungi kerahasiaan data. Ini berarti bahwa bahkan jika data berhasil dicegat, penyerang tidak akan dapat mengakses informasinya.

- Segmen Mikro: ZTNA membagi jaringan menjadi segmen-segmen kecil yang terisolasi. Setiap segmen hanya dapat diakses oleh pengguna atau perangkat yang memiliki izin yang sesuai. Hal ini membatasi dampak potensial dari suatu serangan.

Baca juga: Cegah Ancaman Keamanan Jaringan: Panduan Lengkap Melindungi Jaringan Anda

Prinsip Zero Trust dan Panduannya

Zero Trust tidak mengasumsikan bahwa perangkat di dalam jaringan sudah aman, melainkan setiap permintaan akses harus di verifikasi dan di otorisasi secara eksplisit.

Prinsip Utama Zero Trust

- Verifikasi Eksplisit: Setiap pengguna, perangkat, atau aliran data harus di autentikasi dan di otorisasi secara eksplisit sebelum diberikan akses ke sumber daya. Ini berarti tidak ada akses default yang diberikan hanya karena suatu perangkat berada di dalam jaringan.

- Akses Berbasis Risiko: Keputusan untuk memberikan akses harus didasarkan pada penilaian risiko secara real-time. Faktor-faktor seperti lokasi pengguna, jenis perangkat, dan perilaku pengguna dapat mempengaruhi keputusan otorisasi.

- Least Privilege Access: Prinsip ini menyatakan bahwa setiap subjek (pengguna atau perangkat) hanya boleh memiliki akses minimal yang diperlukan untuk melakukan tugasnya. Hal ini membatasi potensi kerusakan jika terjadi pelanggaran keamanan.

- Kontinuitas Verifikasi: Verifikasi tidak hanya dilakukan sekali pada saat login, tetapi juga dilakukan secara berkelanjutan selama sesi berlangsung. Ini memungkinkan untuk mendeteksi aktivitas yang mencurigakan dan mencabut akses jika diperlukan.

- Enkripsi: Semua data yang ditransmisikan dan disimpan harus dienkripsi untuk melindungi kerahasiaan informasi. Enkripsi ini membantu mencegah akses tidak sah dan melindungi data perusahaan dari serangan siber.

Panduan Menerapkan Zero Trust

- Identifikasi dan Klasifikasi Aset: Langkah pertama adalah mengidentifikasi semua sumber daya yang perlu dilindungi dan mengklasifikasikannya berdasarkan tingkat sensitivitas.

- Buat Kebijakan Akses yang Detail: Kebijakan akses harus mendefinisikan dengan jelas siapa yang dapat mengakses apa dan dalam kondisi apa. Kebijakan ini harus bersifat dinamis dan dapat disesuaikan dengan perubahan lingkungan.

- Implementasi Teknologi yang Mendukung: Untuk menerapkan zero trust, Anda membutuhkan teknologi seperti Identity and Access Management (IAM), Network Access Control (NAC), dan Security Information and Event Management (SIEM).

- Latihan dan Kesadaran: Karyawan perlu dilatih tentang pentingnya keamanan dan cara mengikuti kebijakan zero trust.

- Pemantauan dan Evaluasi: Implementasi zero trust harus terus dipantau dan dievaluasi untuk memastikan efektivitasnya.

7 Core Pillars of a Zero Trust Architecture

Untuk memahami dan menerapkan strategi zero trust, penting untuk mengetahui tujuh pilar utama dari zero trust architecture. Model ini dirancang untuk meningkatkan postur keamanan dan proteksi seperti zero trust security dalam menghadapi ancaman siber yang terus berkembang. Berikut adalah penjelasan tentang 7 core pillars of a zero trust architecture:

User (Pengguna)

Dalam zero trust architecture, pengguna adalah komponen utama. Setiap pengguna harus diverifikasi secara ketat sebelum diberikan akses ke sumber daya apapun. Pendekatan zero trust memerlukan autentikasi multi-faktor (MFA) dan memantau aktivitas pengguna untuk mencegah akses tidak sah, sehingga memperkuat keamanan cyber.

Device (Perangkat)

Setiap perangkat yang mengakses data dan sistem dalam kerangka kerja zero trust harus tervalidasi dan diperiksa keamanannya. Keamanan perangkat mencakup penerapan zero trust untuk mengamankan perangkat dari potensi ancaman, baik perangkat itu berasal dari open network atau lingkungan modern lainnya.

Network & Environment (Jaringan & Lingkungan)

Zero trust security adalah model yang menitikberatkan pada pengamanan jaringan dan lingkungan di mana data bergerak. Zero trust access gateway dirancang menyederhanakan aplikasi model zero trust untuk mengamankan akses ke jaringan, baik itu internal maupun dari open network, guna mencegah ancaman siber seperti kebocoran data.

Application & Workload (Aplikasi & Beban Kerja)

Menerapkan model zero trust dalam konteks aplikasi dan beban kerja berarti setiap aplikasi dan workload harus diperlakukan dengan prinsip zero trust, di mana hanya aplikasi yang tervalidasi dan workload yang aman yang diizinkan beroperasi. Dengan ini, zero trust dapat membantu mengurangi risiko serangan terhadap aplikasi dan workload.

Data

Zero trust security akan memperingati pengguna dan sistem untuk selalu memperkuat keamanan data dimanapun lokasi data tersebut berada. Pendekatan keamanan siber ini memastikan bahwa data dilindungi melalui enkripsi dan akses terbatas hanya kepada mereka yang memiliki izin khusus.

Automation & Orchestration (Otomatisasi & Orkestrasi)

Dalam penerapan zero trust, otomatisasi dan orkestrasi sangat penting untuk menyederhanakan manajemen dan respon terhadap ancaman. Dengan strategi zero trust, otomatisasi proses keamanan akan memperkuat proteksi seperti zero trust security dalam mengelola akses, mendukung keamanan data dan sistem secara efisien.

Visibility & Analytics (Visibilitas & Analitik)

Visibilitas dan analitik adalah pilar yang memungkinkan perusahaan untuk terus memantau dan menganalisis aktivitas dalam zero trust architecture. Trust security adalah model keamanan yang bergantung pada kemampuan untuk mengidentifikasi dan merespons ancaman siber dengan cepat melalui analitik yang mendalam terkait apa itu zero trust dan bagaimana implementasinya dapat meningkatkan keamanan cyber.

Baca juga: Cyber Security Awareness: Pengertian, Alasan, Tantangan dan Persiapan

Pelajari Zero Trust dalam Dunia Cyber Security bersama Course-Net

Dalam dunia digital yang semakin kompleks, pendekatan keamanan tradisional sudah tidak lagi memadai. Zero Trust menawarkan paradigma baru yang lebih aman dengan mengasumsikan bahwa tidak ada yang dapat dipercaya secara penuh.

Dengan mengadopsi model Zero Trust, organisasi dapat meningkatkan postur keamanan mereka secara signifikan. Melalui pelatihan dan sertifikasi yang komprehensif di Course-Net, Anda dapat memperoleh pemahaman mendalam tentang prinsip-prinsip Zero Trust dan menerapkannya dalam organisasi Anda.

Mengapa memilih Course-Net?

- Pembelajaran secara langsung (Tatap Muka)

- Berpengalaman sejak 2015

- Telah meraih 4 penghargaan internasional

- Telah mendapat rating sebesar 4.9 dari 15.000+ reviews di Google Review

- Pelatih adalah praktisi aktif dengan 5 tahun pengalaman dan prestasi tingkat dunia

- Materi yang diberikan lebih dari 70% berupa praktik langsung, bukan hanya teori

Ikuti Kursus Cyber Security Course-Net untuk menjadi ahli dalam melindungi data dan sistem. Daftar segera!